Ab Februar 2022 zwingt Salesforce seine Anwender die Salesforce Multi-Factor Authentication zu verwenden. In diesem Beitrag beschreibe ich, wie die Einrichtung aus Sicht eines Anwenders und aus Sicht eines Administrators geschieht. Der erste Teil beschreibt die Grundlagen. Der zweite Teil die Sicht für einen Anwender. Der dritte Teil die Sicht des Administrators.

Wozu Multi-Factor Authentication von Salesforce?

Hackerangriffe und Datenlecks werden immer häufiger. Es ist nicht mehr unwahrscheinlich, dass Unberechtigte den Usernamen und das Kennwort eines Salesforce Anwenders herausbekommen. Deshalb gibt es schon seit Langem Zwei-Faktor (2FA) oder Multi-Faktor (MFA) Authentifizierungen. Bei diesen Verfahren muss ein Anwender neben dem Wissen um Username und Kennwort noch einen weiteren Faktor besitzen. Wissen -wie bei Username und Kennwort- genügt dabei nicht zum Login. Besitz ist zwingend. So wie Du zum Geldabheben am Automaten die EC-Karte besitzen und die PIN wissen musst.

Der Unterschied zwischen Zwei-Faktor und Multi-Faktor ist dabei nur, dass Du bei Multi-Faktor einen von mehreren unterschiedlichen Faktoren besitzen musst. Bei der Zwei-Faktor Authentifizierung muss Du genau einen bestimmten Faktor besitzen. Beispielsweise ist die EC-Karte eine Zwei-Faktor Authentifizierung. Du benötigst eine ganz bestimmte EC-Karte und deren zugehörige PIN.

Salesforce hat sich für eine Multi-Faktor Authentifizierung entschieden. Selbst wenn ein Hacker in die Kenntnis von Username und Kennwort eines Anwenders gelangt, kann er sich ohne einen zusätzlichen Faktor nicht anmelden. So schützt Salesforce wichtige Unternehmensdaten.

Achtung: Die Multi-Faktor Authentifizierung ist etwas anderes als der Bestätigungscode, den Salesforce per Email versendet. Es ist nicht möglich die temporären Kennwörter der Multi-Faktor Authentifizierung per Email oder SMS zu erhalten.

Mögliche Faktoren für Salesforce

Als zusätzliche Faktoren für die Salesforce Multi-Factor Authentication kannst Du bei Salesforce folgende drei Faktoren verwenden:

- Die Salesforce Authenticator App. Diese findest Du für iOS und für Android in den jeweiligen App Stores.

- Eine Authenticator App eines Drittanbieters. Diese generiert alle 30 Sekunden eine 6-stellige Zahl. Die App muss dem Standard RFC 6238 der IETF entsprechen, damit Du sie verwenden kannst. Beispiele für so eine App sind der Google Authenticator, der Microsoft Authenticator, 1Password oder Authy. Du kannst aber auch andere Apps verwenden, die dem Standard entsprechen.

- Du kannst einen Security Key verwenden, den Du in den USB-Port Deines Rechners steckst. Dieser muss mit dem Standard FIDO U2F oder FIDO2 WebAuthn kompatibel sein. Zusätzlich muss Dein Browser den Standard ebenfalls unterstützen. Beispiele sind der YubiKey oder der Titan Security Key von Google. Praktisch kommt für die Sales- und Servicecloud nur FIDO U2F mit Google Chrome oder Microsoft Edge Chromium in Frage.

Du kannst alle drei Faktoren parallel verwenden. Allerdings gibt es eine nicht änderbare Priorität:

- Falls eingerichtet, fragt Salesforce die Authenticator App als erstes beim Login ab.

- Falls ein Security Key eingerichtet ist, hat dieser Vorrang vor der Authenticator App eines Drittanbieters.

Es ist kein Problem, beim Login zu einem anderen Faktor zu wechseln. Dennoch sind das 5-6 Klicks mehr. Das kann beim täglichen Anmelden schon nerven. Deshalb:

- Wenn Du eine Authenticator App eines Drittanbieters verwenden möchtest, verzichte auf die Salesforce Authenticator App und einen Security Key.

- Wenn Du einen Security Key verwenden möchtest, verzichte auf die Salesforce Authenticator App.

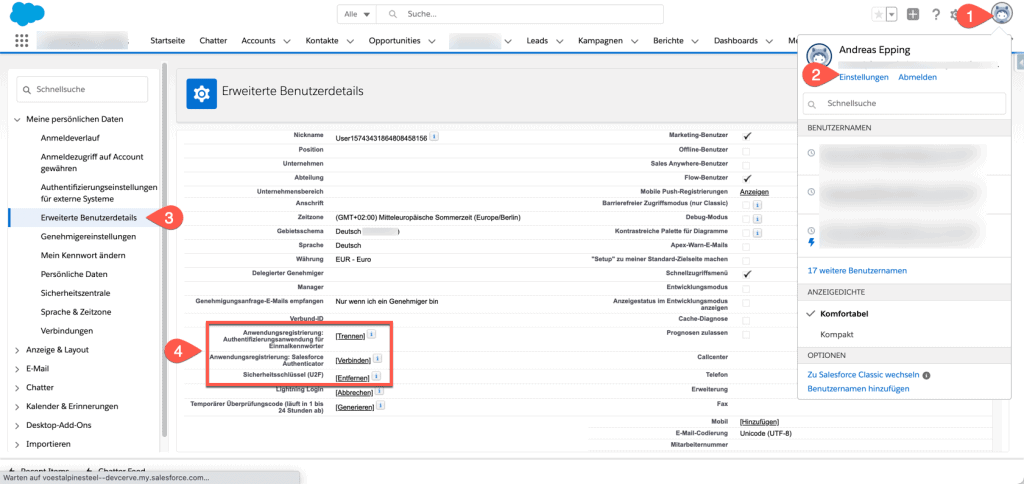

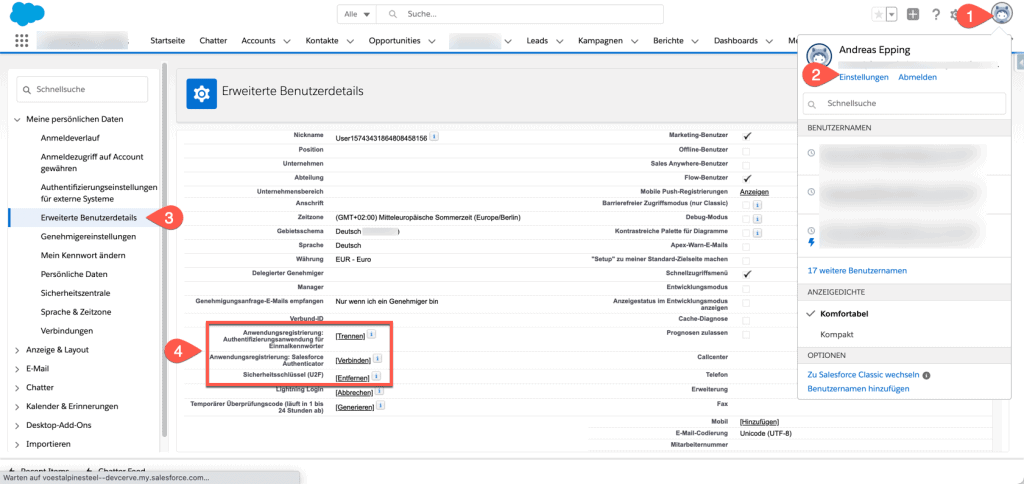

Welche Faktoren für Deinen Benutzer eingerichtet sind, kannst Du in den erweiterten Benutzereinstellungen sehen.

Die Authentifizierungs App eines Drittanbieter heißt auf dieser Maske Authentifizierungsanwendung für Einmalkennwörter. Der Security Key heißt auf dieser Makse Sicherheitsschlüssel (U2F).

Salesforce Multi-Factor Authentication aus Sicht eines Anwenders einrichten

Zum Einrichten und Benutzen der Multi-Factor Authentication mit Hilfe der Salesforce Authenticator App ist ein wechselseitiges Zusammenspiel zwischen Browser und App notwendig. Damit Du auseinanderhalten kannst, was im Browser und was in der App notwendig ist, habe ich die Bilder jeweils mit Browser bzw. Authenticator App untertitelt.

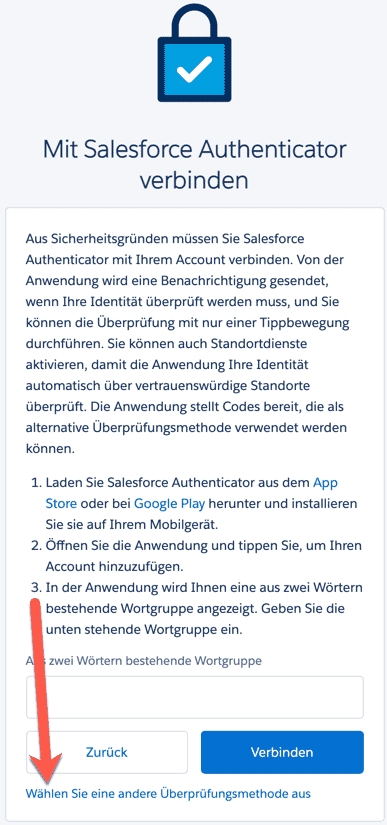

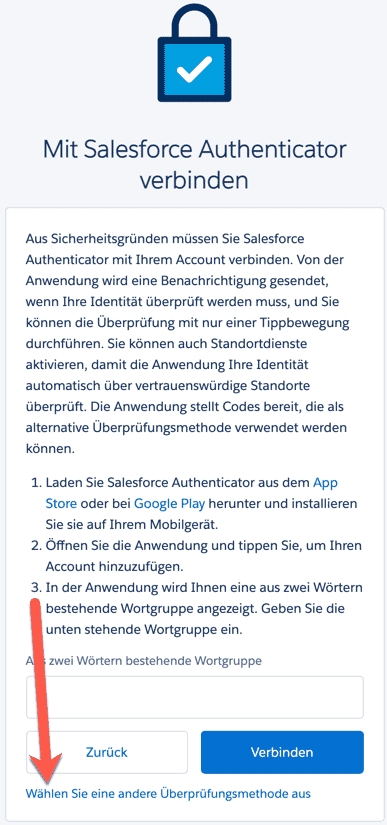

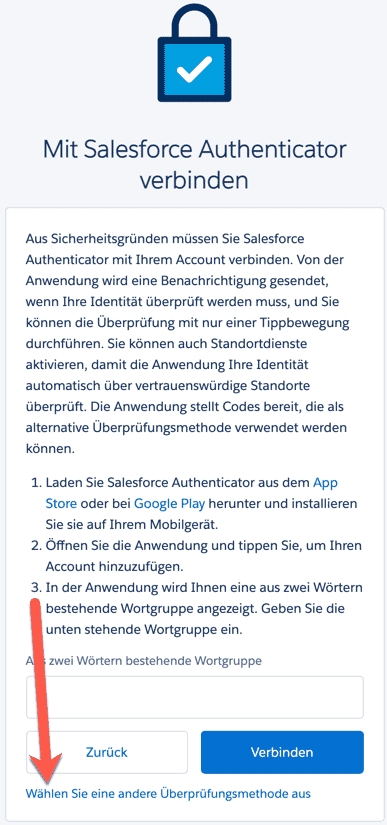

Falls Dein Administrator die Multi Faktor Authentifizierung für Dich eingerichtet hat, fragt Salesforce Dich beim nächsten Login nach der Einrichtung eines zusätzlichen Faktors. Der Standardfaktor ist die Salesforce Authenticator App. Diese schlägt Salelsforce Dir auch gleich vor. Falls Du einen anderen Faktor als die Salesforce Authenticator App einrichten möchtest, klicke auf Wählen Sie eine andere Überprüfungsmethode aus.

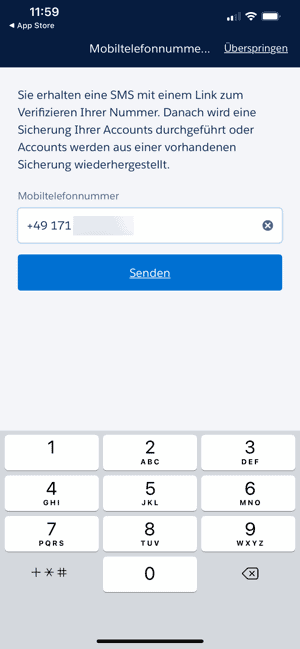

Einrichten der Salesforce Authenticator App

Wenn Salesforce Dich im Browser nach einem weiteren Faktor fragt, musst Du die Salesforce Authenticator App aus dem Apple App Store oder dem Google Play Store herunterladen. Nachdem Du die App heruntergeladen hast und das erste Mal startest, fragt Salesforce Dich nach Deiner Mobilnummer. Unter der Nummer, die Du angibst, speichert Salesforce Deine Verbindungen. Du musst die Nummer nicht angeben. Falls Du sie angibst, kannst Du problemlos das Telefon wechseln. Anhand der Mobilnummer wird die Authenticator App auf dem neuen Telefon Deine Verbindungen wiederherstellen.

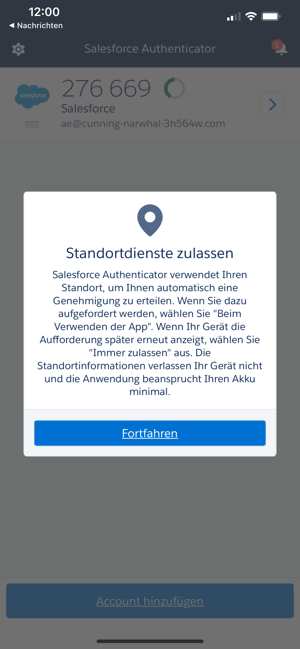

Danach fragt die Authenticator App Dich, ob sie Deinen Standort verwenden darf. Das ist sinnvoll, wenn Du die automatische Authentifizierung in einem Geofence nutzen möchtest. Dazu später mehr.

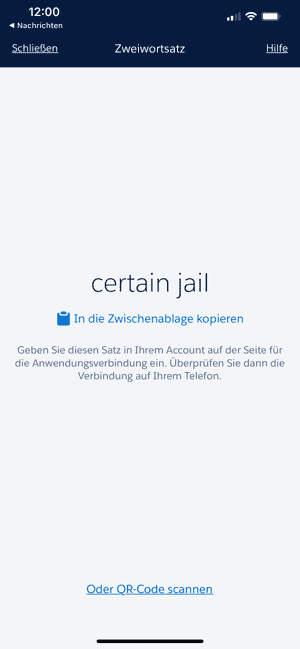

Falls Du gefragt wirst, ob die App Dir Push-Nachrichten senden darf, bestätige auch dieses mit Ja. Anschließend tippst Du unten auf Account hinzufügen. Danach zeigt die App Dir zwei Wörter an, der so genannte Zweiwortsatz.

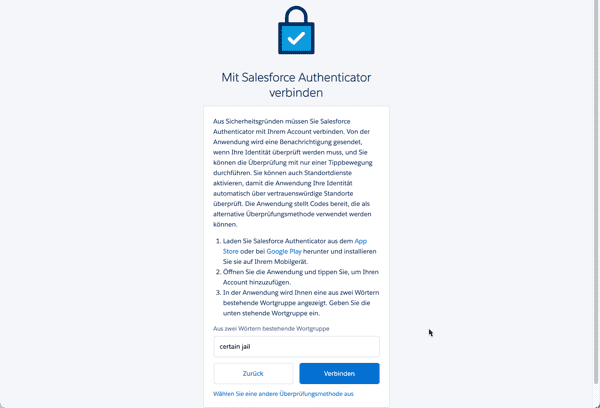

Nachdem Du den Zweiwortsatz mit der Salesforce Authenticator App generiert hast, musst Du diesen im Browser eingeben. Anschließend klickst Du auf Verbinden.

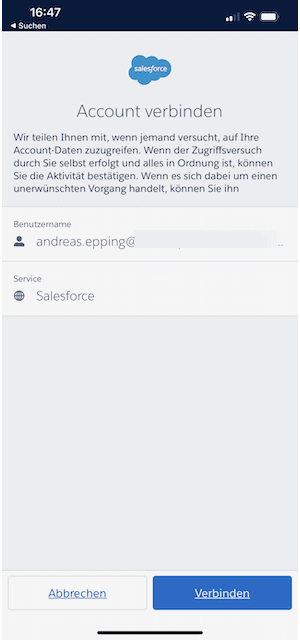

Danach musst Du die Verbindung auch noch in der Salesforce Authenticator App bestätigen. Tippe dazu in der App auf Verbinden.

Nachdem Du alles eingerichtet hast, solltest Du jetzt an Salesforce angemeldet sein. Du hast die Salesforce Authenticator App als weiteren Faktor für die Salesforce Multi Factor Authentication eingerichtet.

Anmelden mit Hilfe der Salesforce Authenticator App

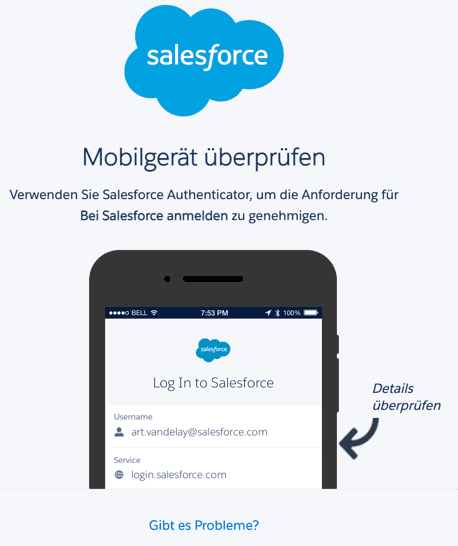

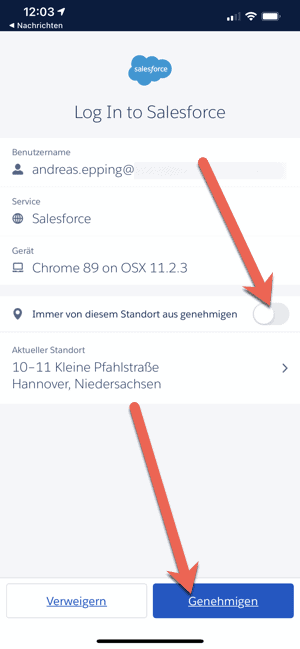

Wenn Du Dich das nächste Mal mit Username und Kennwort im Browser anmeldest, fordert Salesforce Dich auf, die Anmeldung mit der Salesforce Authenticator App zu genehmigen.

Dazu erhältst Du eine Push-Nachricht in der App (deshalb Push-Nachrichten erlauben). Du kannst dann in der App auf Genehmigen tippen.

Wenn Du Dein Login von deinem aktuellen Ort automatisch genehmigen möchtest, wähle die Option Immer von diesem Standort aus genehmigen. Das legt einen Geofence um Deinen aktuellen Standort. Damit der Automatismus funktioniert, musst Du der App allerdings Zugriff auf Deine Standortdaten im Mobiltelefon geben. Wenn Du das Telefon beim Login nicht einmal in die Hand nehmen möchtest, musst Du den Zugriff auf die Standortdaten immer gewähren. Auch bei Nichtverwendung der App. Ansonsten musst Du die App auf dem Telefon zumindest starten, damit der Geofence wirkt.

Anmelden mit Lightning Login

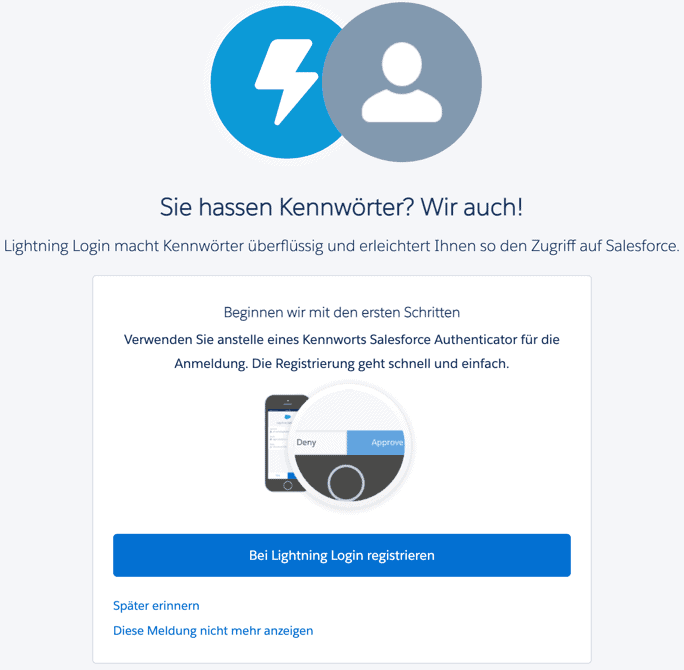

Nachdem Du Dich das erste Mal erfolgreich mit der Salesforce Authenticator App angemeldet hast, fragt Salesforce Dich nach Lightning Login. Möchtest Du Lightning Login verwenden, klicke auf Bei Lightning Login registrieren.

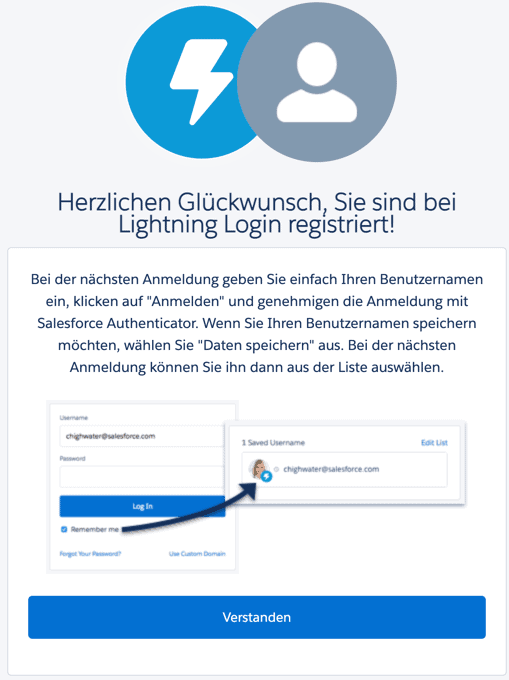

Wenn Du Lightning Login verwendest, musst Du kein Kennwort mehr eingeben. Es genügt die Bestätigung in der Salesforce Authenticator App. Allerdings verlierst Du den Komfort, einen Geofence um einen Ort zu legen.

Salesforce markiert Deinen Benutzernamen in der Anmeldemaske mit einem kleinen Lightning Blitz. Damit weißt Du, dass dieses Login mit Lightning Login geschieht. Nachdem Du den Eintrag ausgewählt hast, brauchst Du nur noch in der Salesforce Authenticator App bestätigen.

Lightning Login ist nur dann hilfreich, wenn Du ausschließlich die Salesforce Authenticator App verwendest. Möchtest Du regelmäßig einen anderen Faktor verwenden, sind weitere 3-4 Klickst erforderlich. Dann würde ich Lightning Login nicht empfehlen. Ebenso macht Lightning Login keinen Sinn, wenn Du Dich über Single-Sign-On anmeldest.

Einrichten der Authenticator App eines Drittanbieters

Eine Drittanbieter App zu verwenden ist im Business Kontext die wahrscheinlichste Lösung. Die meisten Firmen verwenden eine Single-Sign-On Lösung wie das Microsoft Active Directory. Für diese Lösungen ist ebenfalls oft eine Authenticator App erforderlich. Beispielsweise der Microsoft Authenticator.

Ich nutze in der Beschreibung 1Password als Drittanbieter App. Das läßt sich entsprechend auf andere Apps übertragen.

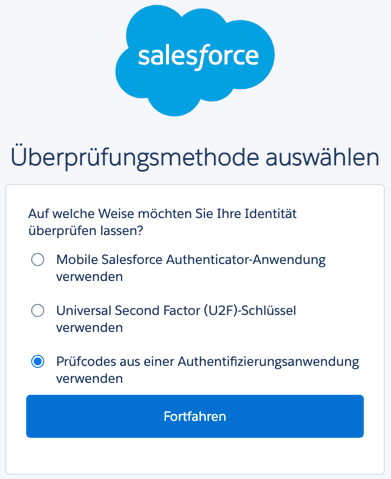

Nachdem Dein Administrator die Multi-Factor Authentication für Salesforce für Dich aktiviert hat, fragt Salesforce Dich beim nächsten Login nach der Verbindung zum Salesforce Authenticator. Klicke dann unbedingt auf Wählen Sie eine andere Überprüfungsmethode aus.

Anschließend fragt Salesforce Dich, welche der drei möglichen Faktoren Du verwenden möchtest. Wähle Prüfcodes aus einer Authentifizierungsanwendung verwenden aus. Im Englischen heißt das Use a code from an authenticator app. Manchmal wird auch der Begriff OTTP für One Time Temporary Password verwendet.

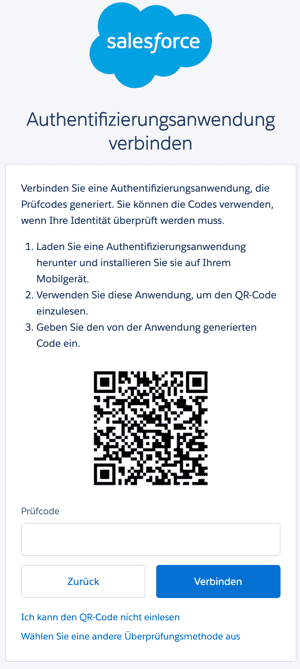

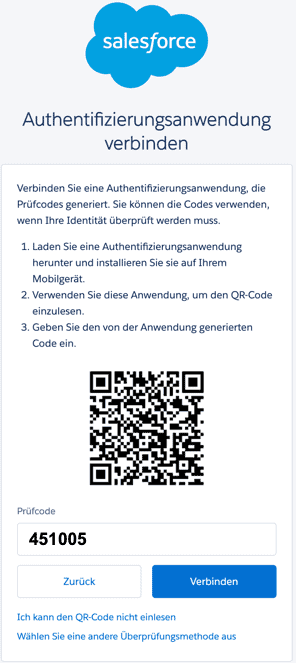

Nachdem Du auf Fortfahren geklickt hast, zeigt Salesforce Dir im Browser einen QR-Code an. Diesen QR-Code musst Du nun mit der Authenticator App des Drittanbieters scannen.

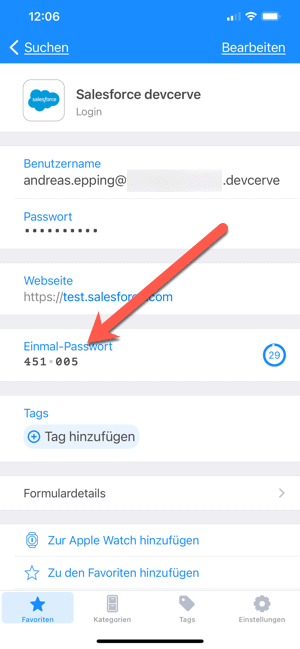

Sobald Du den QR-Code gescannt hast, generiert die Drittanbieter App sechsstellige Ziffernkombinationen (so genannte One Time Temporary Passwords OTTP). Diese wechseln alle 30 Sekunden.

Diese Ziffernkombination musst Du nun im Browser in Salesforce eingeben. Klicke dann auf Verbinden. Danach bist Du angemeldet und die Drittanbieter App ist mit Deinem Salesforce Benutzer verknüpft.

Anmelden mit Hilfe einer Drittanbieter App

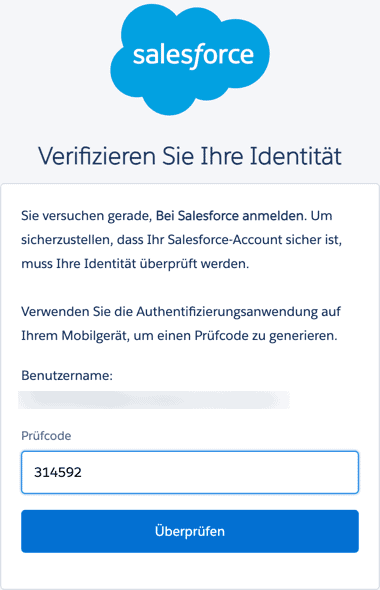

Bei der nächsten Anmeldung an Salesforce gibst Du ganz normal Deinen Benutzernamen und Kennwort ein. Anschließend fragt Salesforce Dich nach einem neuen sechsstelligen Zifferncode (OTTP). Diesen kannst Du in Deiner Drittanbieter App einsehen und musst ihn nun eingeben.

Es gibt Drittanbieter Apps (wie 1Password), welche das aktuelle Einmal-Passwort bereits in die Zwischenablage des Computers kopieren. Statt Dein Handy zu benutzen, brauchst Du den Code nur aus der Zwischenablage in das Feld einfügen.

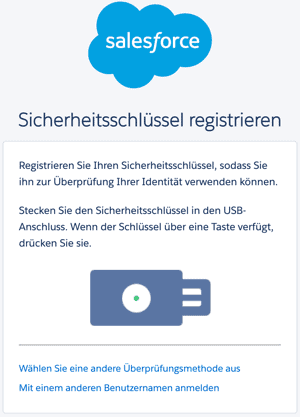

Einrichten eines Security Keys

Achtung: Security Keys funktionieren für die Sales- und Servicecloud nur im Google Chrome Browser und in Microsoft Edge mit der Chromium Engine. Zusätzlich muss Dein Administrator die Verwendung von Security Keys erlaubt haben. Außerdem funktionieren nur Security Keys nach dem U2F Standard.

Der Anfang zum Einrichten eines Security Keys als Faktor für die Salesforce Multi-Factor Authentication ist genau wie bei einer Drittanbieter App. Nachdem Du Benutzername und Kennwort eigegeben hast, musst Du wieder auf Wählen Sie eine andere Überprüfungsmethode aus klicken.

Salesforce läßt Dich anschließend die Überprüfungsmethode auswählen. Wähle jetzt Universal Second Factor (U2F)-Schlüssel verwenden.

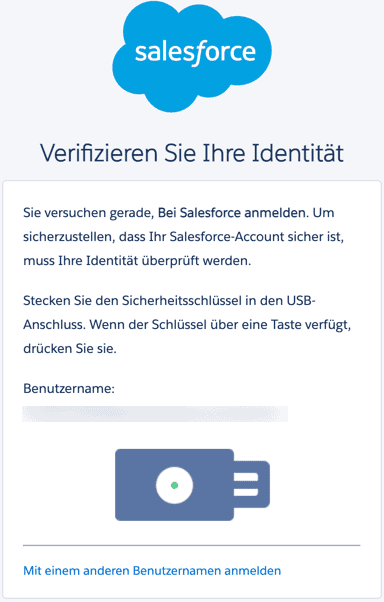

Nachdem Du die Überprüfungsmethode ausgewählt hast, musst Du den Security Key in den USB-Port stecken. Wenn der Security Key eine Taste hat, drücke diese Taste.

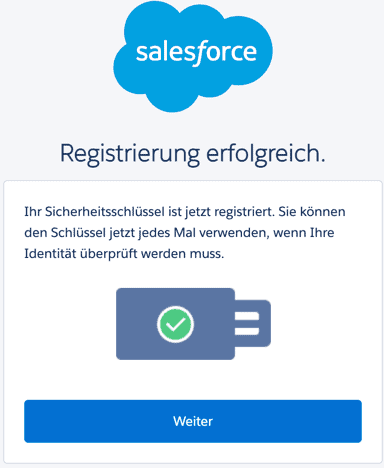

Anschließend bestätigt Salesforce Dir, dass der Security Key registriert ist. Klicke auf Weiter und Du bist angemeldet.

Anmelden mit Hilfe eines Security Keys

Wenn Du einen Security Key registriert hast, ist die Anmeldung denkbar einfach. Gib ganz normal Deinen Benutzernamen und Dein Kennwort ein. Anschließend fordert Salesforce Dich auf, Deine Identität zu bestätigen. Dazu musst Du den Security Key in den USB-Port stecken und ggf. die Taste auf dem Security Key drücken.

Einen zusätzlichen Faktor für die Salesforce Multi-Factor Authentication einrichten

Die bisherigen Anleitungen beschreiben, wie Du einen neuen ersten Faktor für die Salesforce Multi-Factor Authentication einrichtest. Möchtest Du einen zweiten oder dritten Faktor hinzufügen, musst Du Dich zunächst an Salesforce anmelden. Klicke dann auf Dein Benutzersymbol und dort auf Einstellungen. Anschließend wählst Du im Menü unter Meine persönlichen Einstellungen Deine Erweiterten Benutzerdetails. Unter Punkt 4 kannst Du dann einen zusätzlichen Faktor hinzufügen oder einen bestehenden Faktor wieder entfernen.

Salesforce Multi-Factor Authentication aus Sicht eines Administrators einrichten

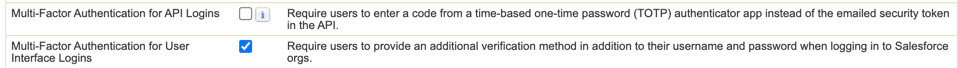

Als Administrator hast Du zwei Möglichkeiten, die Salesforce Multi-Factor Authentication für Deine Anwender einzurichten. Du kannst sie entweder auf Profilebene aktivieren oder über ein Permission Set zuweisen. In beiden gibt es zwei System Permissions:

Du kannst über diese beiden Checkboxen festlegen, ob Salesforce Logins via User Interface oder API eine Multi-Factor Authentication benötigen. Ab Februar 2022 wird die MFA für User Interface Logins verpflichtend. API-User benötigen dann noch keine Multi-Factor Authentication.

Wenn Du die MFA für API-User aktivierst, bleiben bestehende OAuth Token gültig. Das heißt die API-User müssen sich nicht sofort neu anmelden. Erst beim nächsten Anmelden benötigen sie anstelle des Security Token (Achtung: Das ist wirklich Security Token und nicht Security Key) einen neuen Faktor für die Multi Factor Authentication. Um den Faktor einrichten zu können, dürfen API-User sich dann mit dem Browser anmelden.

Zusätzliche Einstellungen für Standardprofile

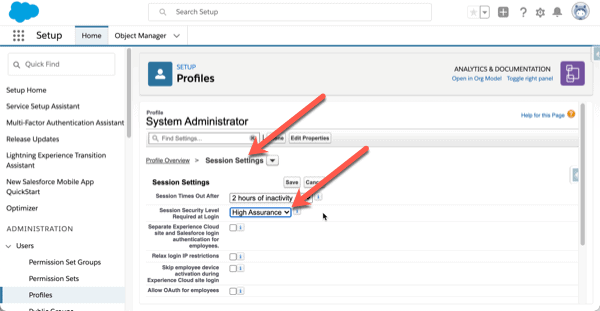

Wenn Du Dich entschieden hast, die Salesforce Multi-Factor Authentication für Standardprofile zu aktivieren, musst Du noch ein paar zusätzliche Einstellungen vornehmen. Standardprofile, wie der System Administrator, lassen sich nicht verändern. Du kannst dafür nicht die Checkbox in den System Permissions setzen. Also musst Du einen Umweg gehen.

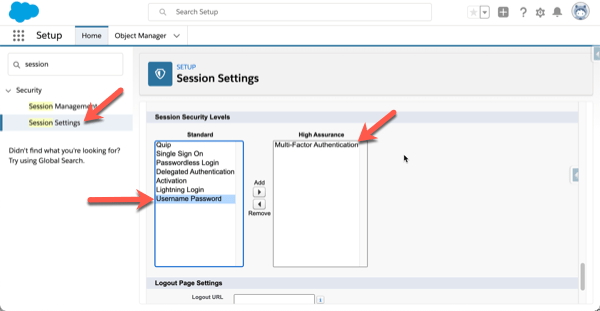

Als erstes musst Du in den Session Settings die Multi-Factor Authentication als High Assurance setzen und für Username und Password als Standard.

Anschließend editierst Du das Standardprofil. In den Session Settings des Profils setzt Du die Option Session Security Level Required at Login auf High Assurance.

Durch diese Einstellung zwingst Du Salesforce, beim Login nur noch die Multi-Factor Authentication zuzulassen.

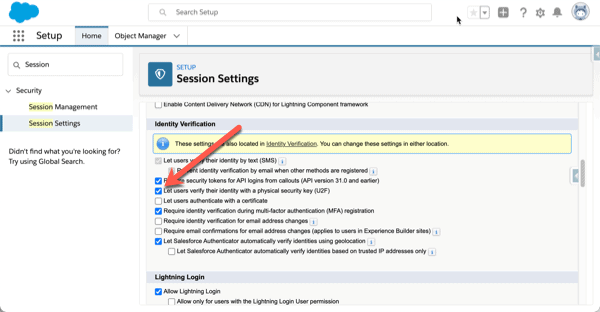

Security Keys als Faktor für die Salesforce Multi-Factor Authentication erlauben

Im Standard erlaubt Salesforce keine Security Keys. Damit Deine Anwender diese verwenden können, musst Du in den Session Settings Deiner Org die Checkbox Let users verify their Identity with a physical security key (U2F) setzen.

Ich hoffe, der Blog Beitrag hilft Dir und freue mich über Kommentare oder ein Teilen in den sozialen Netzwerken.

Das könnte Dich auch interessieren

- Unterstützung bei der Einrichtung der Salesforce Multi-Factor Authentication über unser Salesforce Consulting.

- Ein Salesforce Training, um Deine eigenen Kenntnisse auf das nächste Level zu heben.